Zero Trust Güvenlik Modeli Nedir? Avantajları Nelerdir?

Bilgisayar korsanları, her geçen gün yeni yöntemler geliştirerek bireyleri ve şirketleri hedef alıyorlar ve maalesef geleneksel güvenlik önlemleri, sürekli değişen ve karmaşıklaşan saldırılar karşısında yetersiz kalıyor. Siber suçlular, sosyal mühendislikten fidye yazılımlarına kadar pek çok farklı taktik kullanarak savunmasız sistemleri ele geçirmeye çalışıyorlar. Bu tehditlerle başa çıkmak için modern bir güvenlik yaklaşımına ihtiyaç duyuluyor: Zero Trust Güvenlik Modeli gibi. “Asla güvenme, her zaman doğrula.” prensibiyle hareket ederek tüm kullanıcıların ve cihazların sürekli doğrulama süreçlerinden geçmesini sağlayarak güvenliği en üst düzeye çıkaran mekanizmayı gelin birlikte tanıyalım.

Zero Trust Güvenlik Modeli ile Güvenlik Şansa Bırakılmıyor

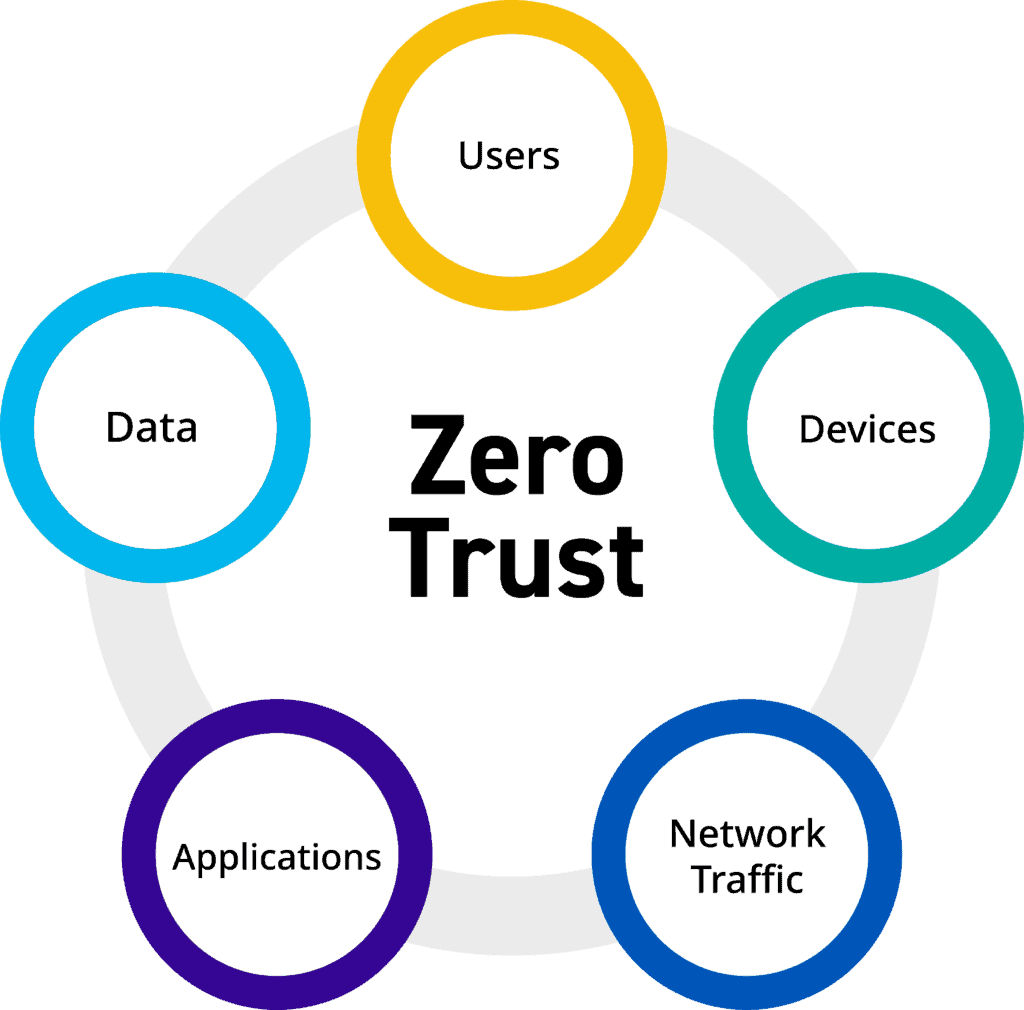

Bugünün sürekli değişen ve gelişen tehdit ortamında güvenliği sağlamak için geliştirilen modern bir güvenlik yaklaşımı olan Zero Trust Güvenlik Modeli, geleneksel güvenlik modellerinden büyük ölçüde ayrılıyor. Bir sistemin içindeki her şeyin güvenilir olduğu varsayımına dayanan geleneksel yaklaşımların aksine Zero Trust Modeli, bu varsayımı tamamen reddediyor ve yazının girişinde de dile getirdiğimiz “Asla güvenme, her zaman doğrula.” prensibini benimsiyor. Bu model, bir sistemdeki her kullanıcı ve cihazın, içeride ya da dışarıda olmasına bakılmaksızın daima kimlik doğrulaması yapmasını ve yetkilendirme süreçlerinden geçmesini gerektiriyor. Kulağa başta biraz fazla katı ve belki gereksiz gibi gelse de şeytanın aklına gelmeyecek yöntemleri deneyen ve bunda genellikle başarılı olan bilgisayar korsanlarına karşı böylesi sert güvenlik çözümleri gerekiyor. Bu noktada birçok bileşeni bir araya getiren Zero Trust Güvenlik Modeli’nin temel prensiplerine göz atmak yerinde olacaktır:

- Kimlik Doğrulama ve Yetkilendirme: Her erişim talebi, kullanıcı kimliği, cihaz durumu ve veri hassasiyeti gibi faktörlere dayanarak sürekli olarak doğrulanıyor.

- En Az Ayrıcalık: Kullanıcılar, görevlerini yerine getirmek için gereken minimum erişim seviyesine sahip oluyorlar.

- Çok Faktörlü Kimlik Doğrulama (MFA): Kullanıcıların kimliklerini doğrulamak için birden fazla doğrulama faktörü kullanılıyor.

- Mikro-Segmentasyon: Ağ, daha küçük güvenlik segmentlerine bölünüyor, böylece saldırganların yataydaki hareketlilikleri kısıtlanıyor.

- Cihaz ve Uç Nokta Güvenliği: Ağa bağlanan her cihaz, “güvenilir” olarak doğrulanana kadar şüpheli kabul ediliyor.

- Veri Koruma: Verilerin hem dinamik hem de statik durumda korunması için şifreleme ve veri kaybını önleme teknikleri kullanılıyor.

Zero Trust Güvenlik Modelinin Avantajları Saymakla Bitmiyor

Hem kişisel olarak hem de kurumsal olarak Zero Trust Güvenlik Modeli’ni benimsemenin birçok avantajı bulunuyor. Bu avantajlar, organizasyonların siber güvenlik konusundaki duruşlarını iyileştirerek saldırılara karşı daha dirençli hâle gelmelerine yardımcı oluyor:

- Gelişmiş Güvenlik: Zero Trust Modeli, tüm erişim taleplerinin sürekli doğrulanmasını gerektiriyor. Bu sayede yetkisiz erişimlerin ve güvenlik ihlallerinin getirebileceği riskler, büyük ölçüde azalıyor. Özellikle kimlik doğrulama ve yetkilendirme süreçlerinin sıkı tutulması, iç ve dış tehditlere karşı etkin bir koruma sağlıyor.

- Saldırı Yüzeyinin Azaltılması: Ağın mikro-segmentlere ayrılması, ağ içinde hareket eden saldırganların ilerlemesini zorlaştırıyor. Her segment, kendi güvenlik kontrollerine sahip oluyor ve bu da saldırı yüzeyini daraltıyor. Mikro-segmentasyon, özellikle büyük ve karmaşık ağlarda kritik önem kazanıyor.

- Uyum Gereksinimlerinin Karşılanması: Zero Trust Modeli, veri koruma ve erişim kontrolü gibi sıkı güvenlik önlemleri sayesinde birçok düzenleyici gereksinimi karşılamaya yardımcı oluyor. Organizasyonların GDPR, HIPAA ve PCI DSS gibi çeşitli yasal düzenlemelere uyum sağlaması, böylece kolaylaşıyor.

- Dinamik ve Esnek Güvenlik: Sürekli izleme ve adaptasyon gerektiren dinamik bir model olan Zero Trust, güvenlik politikalarının ve kontrollerinin, ortaya çıkan yeni tehditlere ve değişen iş ihtiyaçlarına hızla uyum sağlamasına olanak tanıyor.

- İç Tehditlere Karşı Koruma: Geleneksel güvenlik modelleri, genellikle dış tehditlere odaklanırken Zero Trust Modeli iç tehditleri de dikkate alıyor. Herhangi bir kullanıcının ya da cihazın potansiyel bir tehdit olarak ele alınması, iç tehditlere karşı da güçlü bir savunma mekanizması oluşturuyor.

Kısa ve orta vadede daha yaygın şekilde değerlendirilmesi beklenen Zero Trust Güvenlik Modeli ile ilgili, daha farklı bir yaklaşıma ve oyuncuların gözünden de bakan bir başka Zero Trust odaklı yazımızı, Monster Notebook Blog sayfalarından okuyabilir, en yüksek güvenliğe ve performansa sahip laptop modellerine, Monster ayrıcalığıyla sahip olabilirsiniz.

Zero Trust Hakkında Sıkça Sorulan Sorular

Zero Trust Modeli ile geleneksel güvenlik modelleri arasındaki farklar nelerdir?

- Zero Trust Modeli, hiçbir kullanıcıya veya cihaza otomatik olarak güvenmez, her erişim talebi doğrulanır. Geleneksel modellerde ise güven, genellikle iç ağa giriş sağlandığında sağlanır, ancak Zero Trust’ta sürekli izleme ve doğrulama yapılır.

Zero Trust Modeli hangi şirketler için uygundur?

- Zero Trust Modeli, her büyüklükteki şirket için uygundur. Özellikle finans, sağlık, teknoloji ve kamu sektörlerinde hassas verileri korumak isteyen şirketler için idealdir.

Zero Trust Modeli saldırılara nasıl karşı koyar?

- Zero Trust Modeli, her erişim talebini doğrulama, izleme ve en az ayrıcalık ilkesiyle yönetir. Bu sayede içeriden veya dışarıdan gelen tehditlere karşı güvenliği artırır ve saldırıları minimize eder.

Zero Trust Güvenlik Modeli ne kadar maliyetlidir?

- Zero Trust Modeli, uygulamanın büyüklüğüne ve altyapıya bağlı olarak değişen maliyetlere sahiptir. Ancak, uzun vadede siber saldırılardan kaynaklanabilecek mali kayıpları azaltmasıyla, genellikle yatırımı değerli kılar.

Zero Trust yaklaşımı nedir?

- Zero Trust, hiçbir kullanıcı veya cihazın otomatik olarak güvenilir sayılmadığı, her erişimin doğrulanması ve izlenmesi gerektiği bir güvenlik yaklaşımıdır. Bu modelde, sürekli kontrol ve izleme esastır.